在构建和管理企业网络时,了解并掌握常见的网络设备是网络安全的基础。这些设备共同协作,构成了数据流动的通道和安全防护的屏障。本章将重点介绍几类关键的常见网络设备及其在网络安全架构中的角色。

一、 基础连接与转发设备

这类设备是网络物理连接和数据转发的基石。

- 网卡(NIC):终端设备接入网络的接口,负责数据的发送与接收。其MAC地址是设备在数据链路层的唯一标识。

- 中继器(Repeater):工作在物理层,用于放大和再生信号,以延长网络传输距离。

- 集线器(Hub):本质是多端口中继器。它将从一个端口收到的数据信号放大并广播到所有其他端口,属于冲突域设备,已逐渐被交换机取代。

- 网桥(Bridge):工作在数据链路层,可以连接两个局域网段,并根据MAC地址进行数据帧的过滤和转发,能分割冲突域。

二、 智能交换与路由设备

这类设备具备更高的智能,是实现高效、可控网络的核心。

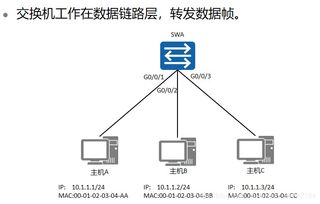

- 交换机(Switch):现代网络的核心设备,工作在数据链路层(二层交换机)。它通过MAC地址表智能地将数据帧从源端口转发到目标端口,而非广播,从而有效地分割了冲突域和广播域(在VLAN支持下)。三层交换机还具备网络层路由功能。

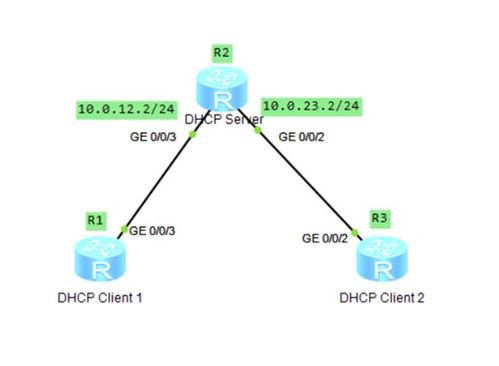

- 路由器(Router):工作在网络层,是连接不同网络的网关设备。它根据IP路由表决定数据包的最佳传输路径,实现网络间的互联互通,并天然地分割广播域。路由器是实施访问控制策略(如ACL)的关键节点。

三、 安全与接入控制设备

这类设备专门用于增强网络的安全性、可管理性和可靠性。

- 防火墙(Firewall):网络安全的核心防线,部署在网络边界。它通过预设的安全策略(如基于源/目的IP、端口、协议等)对流经的网络流量进行过滤和控制,实现“允许”、“拒绝”或“审计”等动作,以防止未授权访问。

- 入侵检测/防御系统(IDS/IPS):

- IDS:旁路部署,像“监控摄像头”,实时监测网络或系统中的异常流量和行为并发出警报,但不直接拦截。

- IPS:串联部署,像“安检门”,在检测到攻击时能够主动丢弃恶意数据包或阻断连接,实现实时防御。

- VPN网关:用于在公共网络(如互联网)上建立加密的专用通信隧道,实现远程安全接入和站点间安全互联,保障数据传输的机密性和完整性。

- 无线接入点(AP)与无线控制器(AC):

- AP:提供无线终端接入有线网络的桥梁。

- AC:集中管理和控制多个AP,实现统一的无线配置、安全策略和用户接入控制。

- 认证服务器(如RADIUS服务器):为网络接入提供集中的身份认证、授权和计费服务,常与交换机、无线控制器等配合实现802.1X端口认证。

四、 与安全视角

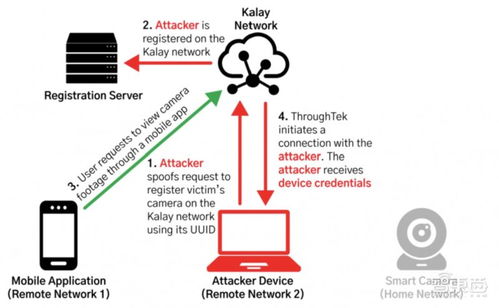

从安全角度看,网络设备本身也可能成为攻击目标或跳板。因此,需注意:

- 设备安全加固:为所有网络设备(尤其是路由器、交换机、防火墙)设置强密码、关闭不必要的服务、及时更新固件、启用日志审计。

- 最小权限原则:在交换机上划分VLAN隔离广播域;在路由器/防火墙上配置精确的访问控制列表(ACL)。

- 防御纵深:不应只依赖单一设备(如边界防火墙),而应构建由交换机端口安全、网络隔离、入侵检测、终端防护等多层设备和技术组成的纵深防御体系。

理解这些常见网络设备的功能、工作层次及相互关系,是设计、部署和维护一个安全、稳定、高效网络的基础,也是HCIA安全认证考察的重要知识模块。