在网络设备配置与管理中,访问控制列表(Access Control List,简称ACL)是一项基础且至关重要的安全与管理技术。它通过在网络设备(如路由器、交换机、防火墙)上定义一系列规则,实现对数据包的过滤与控制,从而保障网络的安全、优化网络性能并实施精细化的访问策略。

一、ACL的基本概念与作用

ACL本质上是一个有序的规则集合,网络设备依据这些规则对经过其接口的数据流进行判断和处理。每个规则通常包含匹配条件(如源/目的IP地址、协议类型、端口号)和执行动作(允许“permit”或拒绝“deny”)。其主要作用体现在:

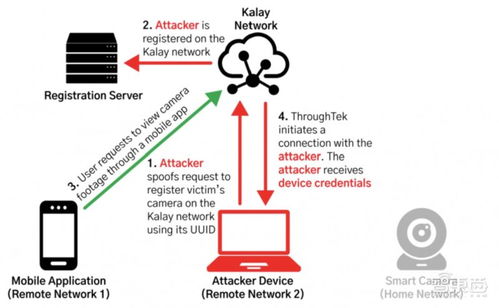

- 安全防护:作为基础防火墙功能,限制非法访问,例如阻止特定IP访问内部服务器。

- 流量管理:识别并控制网络流量,例如限制P2P下载带宽或优先保障语音视频流量。

- 策略路由:根据数据包特征将其引导至不同的网络路径。

- 其他服务基础:为NAT、QoS、路由过滤等高级功能提供数据包分类依据。

二、ACL的主要类型

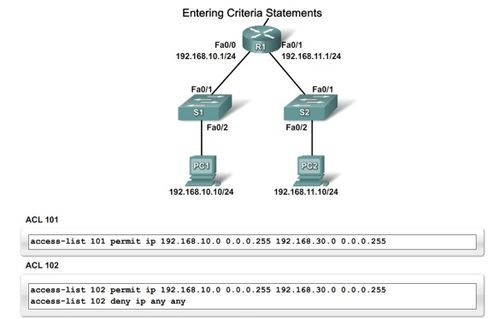

根据匹配条件和应用层级,ACL主要分为两大类:

- 标准ACL:仅根据数据包的源IP地址进行过滤。配置简单,但控制粒度较粗。通常部署在靠近目的网络的位置。

- 例如:

access-list 10 deny host 192.168.1.100

- 扩展ACL:可以根据源IP、目的IP、协议类型(如TCP/UDP/ICMP)、源端口、目的端口等多种条件进行精细过滤。控制能力强,通常部署在靠近源网络的位置以减少不必要的流量穿越网络。

- 例如:

access-list 110 deny tcp 192.168.1.0 0.0.0.255 any eq 80

在更先进的设备上还存在命名ACL(便于管理)、基于时间的ACL(在特定时间段生效)等增强类型。

三、ACL的配置与管理核心要点

- 隐式拒绝:任何ACL的末尾都隐含一条“拒绝所有(deny any)”的规则。这意味着未被前面任何规则明确允许的数据包将被丢弃。这是配置时必须牢记的安全原则。

- 规则顺序至关重要:设备从上至下逐条匹配规则,一旦匹配成功便执行相应动作并停止后续匹配。因此,应将最具体、最常用的规则放在前面,较普通的规则放在后面,以提升处理效率。

- 应用方向:将ACL应用(绑定)到设备接口时,必须指定是入站(in) 还是出站(out) 方向。这决定了是对进入接口的数据包还是离开接口的数据包进行过滤。方向判断错误会导致ACL完全失效。

- 最小权限原则:配置时应遵循“默认拒绝,按需允许”的策略,只开放必要的访问权限。

四、典型配置示例

假设需要在企业网关路由器上,禁止市场部网段(192.168.2.0/24)访问财务服务器(10.1.1.100)的SSH服务(TCP 22端口),但允许其访问该服务器的Web服务(TCP 80端口)。

配置思路:

1. 在路由器上创建一条扩展ACL。

2. 在ACL中,先配置拒绝访问22端口的规则,再配置允许访问80端口的规则。

3. 将ACL应用在市场部所在局域网接口的入站方向。

简化的命令示意(以思科IOS风格为例):`

! 创建扩展ACL 101

access-list 101 deny tcp 192.168.2.0 0.0.0.255 host 10.1.1.100 eq 22

access-list 101 permit tcp 192.168.2.0 0.0.0.255 host 10.1.1.100 eq 80

! 将ACL 101应用到连接市场部的接口GigabitEthernet0/1的入方向

interface GigabitEthernet0/1

ip access-group 101 in`

五、与最佳实践

ACL是网络工程师实施安全与控制策略的利器。有效管理ACL需要:

- 清晰的规划:在配置前明确管理目标、受控流量和访问策略。

- 规范的文档:对每条ACL规则的作用进行注释,并记录应用位置。

- 定期的审计:随着网络变化,定期审查和清理过期、无效的ACL规则,保持配置简洁高效。

- 充分的测试:新规则部署后,应在非业务高峰期进行测试,验证其效果是否符合预期,避免误阻断正常业务。

掌握ACL的原理与配置,是构建一个安全、可控、高效企业网络的基础,也是网络设备管理员必备的核心技能之一。